专家揭一个验证码如何骗光你支付宝里的钱

28.11.2016 15:04

本文来源: 半岛网

来源: s.news.bandao.cn

一切的局都是从一条短信开始,万万没想到,网络背后的黎叔仅用了一个“回复验证码”就骗光了他微信、支付宝、百度钱包和银行卡里所有钱。而损失巨大的作者到最后也没有完全明白自己的钱究竟是怎样被盗取的。

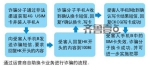

通过短信运作诈骗流程

让我们来梳理梳理整个受骗过程:

1、核弹引线——验证码

噩梦开始于拥挤的地铁车厢里。手机忽然收到一条短信:来源为“1065800”的号码发来了一条短信杂志。

接着,来源为“10086”的号码发来了一条短信,提醒他“开通了中广财经半年包业务”。

同时发来的还有一条“余额不足”的短信。

正在他纳闷且愤怒的时候,来源为“10658139013816280086”的号码发来了一条短信:

您成功订阅了×××的(中广财经)40元/半年,3分钟退订免费。如需退订请编辑短信“取消+校验码”至本条短信退订。”署名“中国移动”。

2、发送钓鱼短信

看客们一定认为某商家又在欺负无辜的消费者,私自为客户订阅了垃圾增值服务。没错,受害者本人也是这么想的。此时,作者的内心大概是:“又给我瞎定什么业务?还需要40元/半年,什么鬼?”不过,他马上注意到,短信上这个服务是可以退订的。他一边这样想,一边收到了“10086”发来的又一条短信:“尊敬的客户,您的USIM卡6位验证码为******”。一心只想快点退订这个破业务的作者压根就没注意什么叫“USIM卡验证码”,直接回复了“取消+******(验证码)”。

3、更改USIM卡的验证码给了骗子

从收到第一条短信,到作者回复验证码,地铁也许还没有行进一站,一切看起来都是那么平常。但是,一个巨大的阴谋已经把他拖进了深渊。

让我们看看这串眼花缭乱的短信背后究竟发生了什么:

这是一个电信诈骗的经典手段。整个骗局的关键就在于这个“USIM卡验证码”。

诈骗分子需要预先准备一张空白的4GUSIM卡。目前,在淘宝等电商平台上可以轻松买到一张空白的4G USIM卡。然后,诈骗分子向运营商申请自主更换USIM卡业务。这个业务的完成需要一个验证码。于是骗子借退订SP业务迷惑受害者回复验证码(实际上是更换新USIM卡的验证信息)到特定的短信端口(骗子接收)。受害者以为自己是在退订业务,实际上已经把最重要的验证信息给了骗子。

骗子利用这个验证码,可以直接在异地复制一张USIM卡,而导致真正的USIM卡失效。这样一来,机主的手机号码就会被诈骗分子完全控制。

网上难分究竟谁是“你”

如果突然有一天,你看到了一个和你一模一样的人,他辩称自己就是你,甚至知道你的所有个人信息,认识你的所有朋友,那么,究竟“你”是你,还是“他”是你呢?

在网络世界里,证明“你”是“你”的所有证据,只有你的手机号、验证码、邮箱、身份证号等有限的几个证据。如果坏人掌握了这些信息,他就会在网络空间一点一点变成你,甚至比你还像你,让真正的你百口莫辩。

我们来继续讲述这个悲伤的故事。

果然,不久作者就发现自己的手机失去了信号。(此刻他的手机卡已经失效,而骗子手中的空白卡已经生效。)他以为自己由于被恶意扣费,导致了停机,于是打算回到家再进行处理。但是,到家之后作者发现,竟然连客服电话都无法拨通,甚至更换手机也没有信号。但是,此刻手机仍然能接收Wi-Fi信号。“噩耗”就是通过Wi-Fi传来的。

支付宝突然弹窗,出现两条消费提醒:一笔为“5元的游戏币充值”;一笔为小额的转账“从余额宝转账到绑定的银行”。自此,雪片般的转账信息倾泻而出。

看看支付宝的转账信息

大部分的操作都是将支付宝中的余额分批次转到银行卡。作者的第一反应是给支付宝客服打电话冻结自己的账户,但是,他绝望地发现自己的手机仍然没信号。此刻家里没有其他人,在短暂的空白之后,作者终于想到了要解绑银行卡。然而,资金被转出的速度太快。当作者解绑银行卡之后,账户中的资金已经所剩无几。不过,此时骗子已经没有办法把钱转到银行卡中了,于是竟然丧心病狂地用最后一百多块钱给一个手机号码充了值。(作者调查这个号码时,它已停机。)

技术专家分解骗局过程

雷锋网的技术专家陆兆华给出了分析:最为关键的环节是骗子控制了失主的支付宝。盗取支付宝权限有很多方法。目前大部分邮箱都是依靠手机短信验证码来进行二次身份验证的,诈骗分子可以通过手机号码找回密码或者是利用短信验证码进入邮箱,从而篡改邮箱密码,再利用手机号码和邮箱来找回支付宝密码,安装支付证书,从而直接在异地登录支付宝进行操作。

这个时候,理论上资金还没有离开作者的掌控,只是从支付宝到了银行卡。于是他紧急登录自己的网银,却惊奇地发现网银的密码也已经被篡改,从而无法登录。此刻他竟然无法掌握自己的账户信息,任凭坏人摆布。这时他挽回损失的唯一方法就是挂失银行卡。由于手机没有信号,他紧急联系女友代为进行银行挂失。由于支付宝连接了好几张银行卡,用电话挂失还要听完银行自助语音的无数废话,完成挂失用去了比预想中更长的时间。当所有的银行卡都被挂失之后,作者已完成了他所能做的一切。

第二天,作者去银行打印流水的时候,才发现自己所有银行卡上的资金都已经被转走,一分不剩。直到这一天晚上,他才发现原来自己的163邮箱密码也被更改。骗子利用受害者的邮箱在异地安装了支付宝的数字证书。

普通人怎么也想不明白,丧心病狂的骗子为什么能够修改自己的网银密码呢?

陆兆华判断:实际上骗子早已通过手机验证修改了失主的邮箱密码。此时,骗子手里的筹码有:失主的电话、邮箱、姓名、银行卡账号。目前很多网银的密码修改已经不需要U盾,所以这些筹码已经足够修改他的网银密码。

对于某些银行来说,也许还需要用户提供身份证号等信息。但是,这也依然拦不住诈骗分子。因为在网络上,有很多平台在兜售巨大数量的个人信息。大部分人的身份证号、生日信息等基本资料在地下市场都可以找到,可以说得来全不费工夫。

完全掌握了个人隐私信息并掌握受害者的手机USIM卡,就可以完全替代受害者身份进行资金操作转账等操作。

在银行的转账详单上,作者发现了犯罪分子的资金转移轨迹,他们把作者的钱从不同的银行卡归集到一张卡上,然后再统一通过该银行网银划走。(骗子这样做的原因很可能是因为某银行管制稍松,可以在短时间内转出大额资金。)另外,作者还在转账详单上发现了数笔从百度钱包转出的资金。也就是说,在诈骗分子用支付宝归集资金的同时,也在用百度钱包做同样的事情。而可怕的是,作者自己都已经卸载了百度钱包很久,甚至忘记了登录密码。

百度钱包也被骗资金

后来,作者通过调查明白了答案:通过手机号码,可以轻松找回百度钱包密码,而通过“银行卡信息,姓名,身份证,手机号,验证码”就可以随意关联新银行卡到百度钱包。

这件事的冰冷之处不仅在于资金损失殆尽这个结局,还在于当作者报案之后,警察反应迟缓,并且敷衍了事,最终也没有丝毫作为。更在于这其中涉及的:支付宝、百度钱包、运营商、银行这些巨头们的安全机制都没能挡住一个骗子。

还原一下整个骗局发展的逻辑,可以清晰地看到:骗子通过受害者的手机号,一步步扩大攻击面,掌握了越来越多的个人信息。在网络空间中,一个冰冷的替身通过手机号、验证码、邮箱、身份证号这些“画皮”一步步变成了一个活生生的人。

本文来源: 半岛网

28.11.2016 15:04